RecoverIt 新工具滥用 Windows 服务故障恢复机制执行恶意载荷

威胁简报

恶意软件

漏洞攻击

一款名为“RecoverIt”的新型攻击性安全工具已经发布,它通过滥用Windows 服务恢复机制,为红队成员提供了一种隐蔽的横向移动和持久化方法。

该工具绕过了传统的检测方法,这些方法侧重于监控服务创建和二进制路径。

多年来,攻击者通过创建或修改 Windows 服务来运行恶意代码,从而在网络中横向移动。

PsExec 和 Impacket 等工具都依赖于这种技术,但它存在一个重大缺陷:噪声。防御者会密切监控 ImagePath,即服务启动时执行的特定文件路径。

当攻击者更改服务的 ImagePath 指向恶意软件文件(例如 C:\Temp\malware.exe)时,端点检测和响应 (EDR)系统通常会立即将其标记出来。

随着安全团队对服务配置的审查越来越严格,即使是像DLL劫持这样的技术也越来越难以隐藏。

RecoverIt”的工作原理

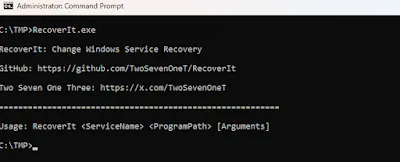

由安全研究员 TwoSevenOneT 开发的“RecoverIt”工具引入了一种新颖的解决方法,即完全不触及合法的图像路径。

相反,它将Windows服务属性中的“恢复”选项卡武器化。

Windows 服务具有内置的“故障恢复”功能,可帮助管理员管理崩溃。

如果某个服务出现故障,可以配置 Windows 自动重启该服务,或者更重要的是,运行特定的程序。

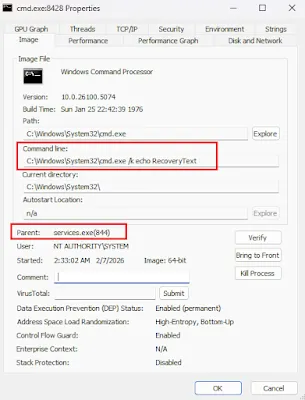

Services.exe 将使用相应的参数执行 CMD 程序 – 来源:zerosalarium

“RecoverIt”能够自动查找自然崩溃的服务(例如禁用时崩溃的 UevAgentService),并修改其恢复逻辑。

攻击流程简单但有效:

-

确定目标: 该工具可以识别容易崩溃或可以强制崩溃的服务。

-

修改恢复操作: 此设置将服务配置为在发生故障时执行恶意命令(例如反向 shell)。

-

触发崩溃: 攻击者启动服务。服务运行后,如预期般崩溃,Windows服务控制管理器(SCM) 会自动执行有效载荷,作为“恢复”操作。

利用 Windows 服务故障恢复功能 – 来源:zerosalarium

这种技术很危险,因为它绕过了服务的主要入侵指标 (IOC)——镜像路径。

END

公众号内容都来自国外平台-所有文章可通过点击阅读原文到达原文地址或参考地址

排版 编辑 | Ots 小安

采集 翻译 | Ots Ai牛马

公众号 | AnQuan7 (Ots安全)

评论